Qu’est-ce qu’un ransomware ?

Un ransomware (rançongiciel) est un type de malware (logiciel malveillant) qui touche de plus en plus d’entreprises. Typiquement, il peut chiffrer des fichiers, des systèmes ou des appareils ; verrouiller des écrans ; et bloquer l’accès à des dossiers, fichiers voire à tout un système. En cas d’attaque, vous recevrez une notification stipulant que votre système a été compromis et qu’il demeurera inaccessible tant que vous n’aurez pas payé une rançon.

Pour infecter des réseaux, les ransomwares peuvent s’introduire de diverses façons : lorsque vous visitez un site web compromis, lorsque vous téléchargez un fichier infecté, lorsque vous ouvrez un spam (courrier indésirable), lorsque vous ne corrigez pas à temps un logiciel... d'où la grande vulnérabilité des réseaux. Certains malwares sont particulièrement difficiles à détecter et à supprimer car ils « dorment » sur un réseau ou appareil pendant une période prolongée.

Les cybercriminels utilisent souvent ce malware pour cibler des secteurs clés (santé, finance, gouvernement...) qui doivent accumuler des données confidentielles ou sensibles pour fournir des services essentiels.

Dans ce guide, nous allons vous expliquer comment les ransomwares peuvent affecter votre entreprise, les différents types de ransomwares et comment préserver votre entreprise de cette menace.

Types de ransomwares

Le terme « malware » est un terme générique qui regroupe tous les types de logiciels malveillants. On distingue les types de logiciel malveillant selon leur méthode de déploiement ou selon leur comportement après avoir accédé à un réseau. Par exemple, certains ransomwares peuvent être considérés comme des virus. C'est parfois le cas, mais les virus ne sont qu'un type de logiciel malveillant qui se caractérisent par leur capacité à répliquer leur code.

- Kits d’exploitation : Les kits d'exploitation peuvent « exploiter » des systèmes vulnérables ou compromis, pour donner à l’attaquant le contrôle total de systèmes d'entreprise.

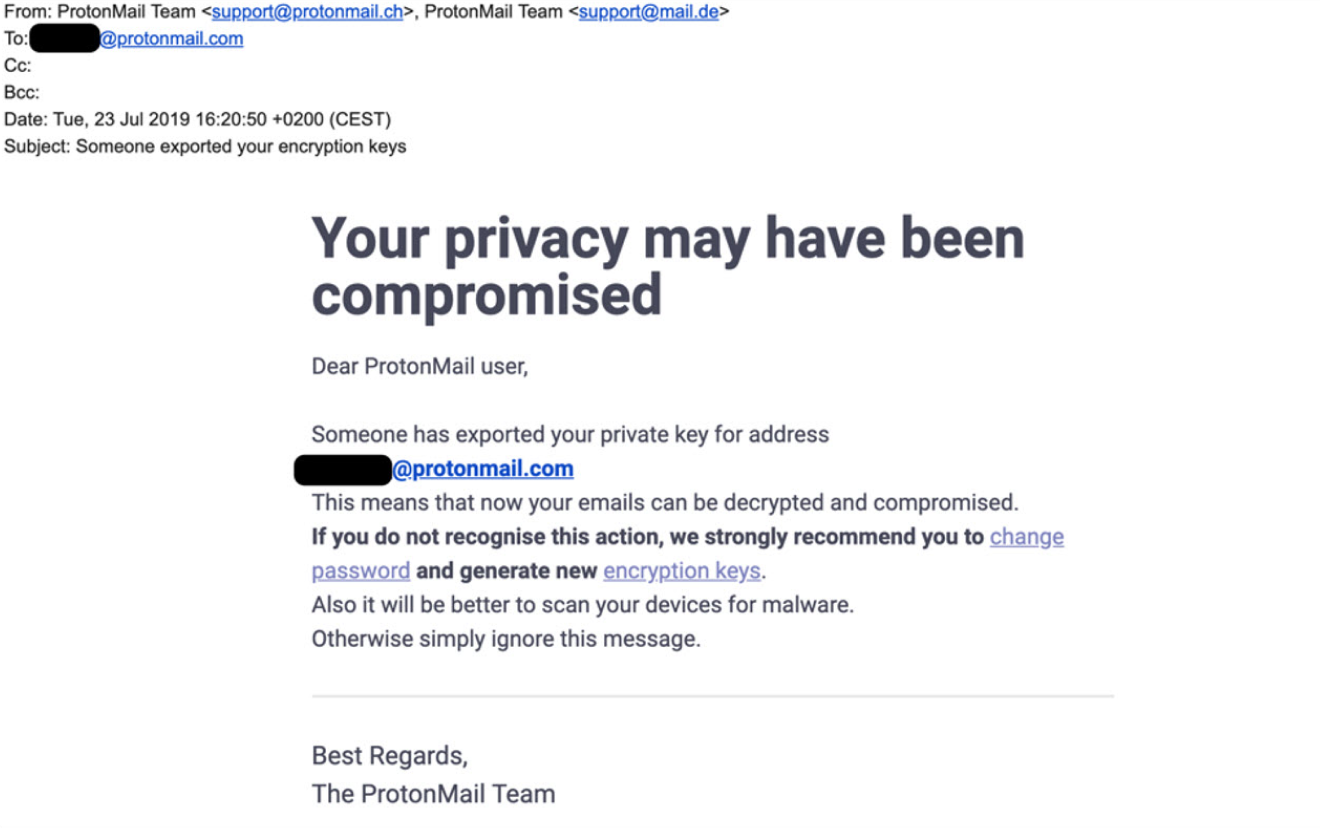

- Phishing : On parle de phishing (hameçonnage) lorsque des malfaiteurs se font passer pour des organisations ou personnes, et envoient des e-mails contenant des pièces jointes ou des liens malveillants.

- Publicité malveillante : Les attaques de malvertising se sont intensifiées et sophistiquées. Les attaquants placent des publicités infectées sur des sites web légitimes et de confiance. Une fois chargées sur la page d'un site, ces publicités propagent des malwares au sein du réseau – ce qui a un certain impact sur la réputation des sites populaires recevant de gros volumes de trafic.

- Téléchargements furtifs : Contrairement aux autres méthodes qui exigent une action de l’utilisateur (téléchargement d'une pièce jointe, clic sur un lien vers un site infecté...), les téléchargements furtifs sont des téléchargements involontaires sur un système ou appareil, qui sont permis par un faible système de sécurité.

Pourquoi les entreprises doivent rester vigilantes

S’il subsiste des formes plus anciennes de ransomware, comme le ransomware Phobos, de nouvelles formes sont constamment créées, et le nombre d'attaques a presque doublé au premier semestre 2021. D’après Cognyte, 1 097 organisations ont été touchées par des attaques de ransomware au premier semestre 2021, contre 1 112 pendant l’ensemble de l’année 2020. Les États-Unis sont le pays le plus ciblé, avec 54,9 % du total des victimes.

Plusieurs facteurs peuvent augmenter le risque d’être ciblé, notamment :

- Logiciels ou appareils obsolètes

- Navigateurs et/ou systèmes d'exploitation pas à jour

- Plans de sauvegarde faibles ou inexistants pour la récupération des données (entraînant un risque accru de perte de données et d'atteinte à la réputation)

- Manque d'investissement dans des solutions de cybersécurité

Dès les premiers effets d'une attaque, vous pouvez empêcher un ransomware d'accéder à vos systèmes et défendre votre entreprise afin d’économiser des milliers, voire des millions, de frais de recouvrement. L'attaque par ransomware CryptoLocker, dont la résolution a pris plus de six mois, en est un exemple poignant.

Entre septembre 2013 et mai 2014, les cybercriminels ont développé le botnet Gameover ZeuS, pour former un réseau de cibles infectées par le malware CryptoLocker. Ils envoyaient ensuite à leurs victimes un e-mail avec un script en pièce jointe, qui à son ouverture, activait le malware. Le ransomware était également capable d'identifier d'autres appareils connectés sur le réseau de la victime, de chiffrer entièrement les données ou de verrouiller les systèmes d'exploitation, et d'interrompre les opérations commerciales.

Il a ainsi chiffré des fichiers et notifié ses victimes que leurs opérations resteraient en otage jusqu'au paiement d'une rançon. Avec cette opération, les attaquants ont extorqué des millions de dollars.

L’attaque de CryptoLocker a également eu recours à une tactique de cryptographie asymétrique. Cela signifie que le mauvais acteur pouvait chiffrer un fichier avec une clé publique, tandis que le destinataire ne pouvait déchiffrer le système qu'avec une clé privée. Sans clé privée, la récupération des fichiers chiffrés était presque impossible.

Comment se préserver des ransomwares

Si toutes les victimes de ransomware ne paient pas de rançon ou n'encourent pas de frais, dans 95 % des cas, Verizon évalue une perte médiane de 11 150 dollars. Toutefois, les pertes varient de 70 dollars à 1,2 million de dollars. Les entreprises qui comprennent comment prévenir les ransomwares peuvent réduire considérablement leur vulnérabilité.

Ci-dessous, nous allons vous présenter les principales mesures à prendre pour prévenir, bloquer et défendre vos activités contre les attaques de ransomware.

Formez vos employés aux risques de sécurité

Vos employés constituent la première ligne de défense contre les diverses menaces qui pèsent sur les activités de votre entreprise. En tant que tels, ils devraient en savoir un minimum sur les risques de cybersécurité (spams, tentatives de phishing...), ainsi que sur d’autres tactiques courantes, comme par exemple :

- Usurpation d'identité (spoofing) : Un employé reçoit un e-mail d’un malfaiteur se faisant passer pour une connaissance ou une source de confiance. L'objectif de l’attaque est d'obtenir des données confidentielles ou sensibles, afin de les utiliser contre l'entreprise (ou des personnes).

- Spear phishing : Alors que le phishing cible des adresses électroniques en masse, le spear phishing se renseigne de façon approfondie sur une entreprise afin de cibler des individus ou des groupes d'e-mails spécifiques.

- Ingénierie sociale : Cette méthode peut être utilisée pour manipuler des employés afin qu'ils compromettent, involontairement, la sécurité informatique existante.

Il peut également être judicieux de mener une politique de « message suspect » visant à sensibiliser les employés aux menaces potentielles, en veillant à ce que chacun suive les mêmes procédures pour réduire les niveaux de risque. Veillez à tester à l'avance toute politique de planification des catastrophes afin d'identifier toute lacune ou tout problème et de vous assurer que tout le monde est prêt.

Ne fournissez pas de données personnelles à des contacts externes

Pour mener une attaque par ransomware, le cybercriminel doit entreprendre des recherches essentielles sur votre entreprise. Et pour cela, quelle meilleure source d’informations que votre équipe de direction et vos autres employés ? Pour protéger les données de votre entreprise, tâchez de ne jamais transmettre d’informations sensibles à des sources non fiables.

Ne cliquez sur aucun élément non vérifié (liens, pièces jointes, applications, pop-up...)

Tous les membres de votre entreprise doivent faire preuve de prudence au moment d’interagir avec des fichiers, des pièces jointes ou des liens, quel que soit leur expéditeur, car ces fichiers peuvent contenir des ransomwares, des virus ou des logiciels dangereux. Le chiffrement fournit un algorithme permettant de sécuriser des données confidentielles : il exige que l’utilisation d'une clé de déchiffrement par le destinataire. Sans cette clé, personne ne peut lire ces données. Les clés de chiffrement servent à lire en texte clair du contenu chiffré. Sans clé, les informations sont donc inutilisables et leur risque de tomber entre de mauvaises mains est limité.

Pour protéger votre ordinateur contre les ransomwares, ne cliquez pas sur des liens, pièces jointes, applications ou fenêtres contextuelles non vérifiés. Depuis un ordinateur de bureau, vous pouvez vérifier la destination d'un lien en passant votre souris dessus – l'adresse URL cible apparaîtra au bas de votre navigateur pour que vous puissiez vérifier son authenticité avant de cliquer dessus. Pour information, les sites sécurisés utilisent HTTPS (au lieu de HTTP) et comportent un symbole de bouclier ou de verrou dans la barre d'adresse. Si l'URL cible n'est pas sécurisée ou vous semble suspecte – par exemple, si elle ne correspond pas à ce que vous attendez – ne cliquez pas dessus.

D’autre part, le téléchargement d’applications malveillantes sur les appareils iOS et Android peut également favoriser la propagation des logiciels malveillants. Pour atténuer la menace de ransomware, ne téléchargez des applications que depuis des boutiques vérifiées et de confiance (Google Play Store pour Android et App Store pour iOS). Cette précaution n’étant pas 100 % infaillible, veillez aussi à vérifier les avis des utilisateurs et le nombre de téléchargements avant d'installer toute nouvelle application. Nous vous conseillons aussi de trier les applications que vous n’utilisez que rarement, et de déployer une solution de sécurité robuste sur votre appareil mobile.

Enfin, les criminels peuvent profiter de la faiblesse des systèmes de sécurité via les réseaux Wi-Fi, ou si vous cliquez sur un lien dans un SMS, e-mail ou faux site. Le meilleur conseil : restez prudent et jouez toujours la carte de la sécurité.

Utilisez les fonctions d'analyse et de filtrage de contenu des serveurs de messagerie

Installez un logiciel d'analyse et de filtrage de contenu sur vos serveurs de messagerie pour bloquer, détecter et prévenir les risques d'attaque par ransomware. Ces couches supplémentaires de protection comprennent :

- Sender Policy Framework (SPF) : Les serveurs de messagerie peuvent bloquer tout expéditeur non autorisé sur votre réseau, ce qui permet d'éviter les risques d'usurpation d'identité ou de spam.

- Domain Message Authentication Reporting and Conformance (DMARC) : Prenant en charge les processus SPF, DMARC peut contrôler les procédures d'authentification des e-mails existants et réduire le nombre de spams et d'e-mails de phishing en les rejetant s'ils ne sont pas authentifiés par SPF ou par un DomainKeys Identified Mail (DKIM).

- DomainKeys Identified Mail (DKIM) : DKIM est une technique d'authentification du courrier électronique qui utilise le chiffrement à clé publique. Une chaîne de caractères (ou « hash ») est jointe à chaque e-mail, puis chiffrée avec la clé privée du domaine expéditeur, créant ainsi une signature numérique unique. À la réception d’un e-mail, le serveur destinataire vérifie la clé publique et la signature numérique de l’e-mail et de l'utilisateur du domaine pour voir s'il a été envoyé par ce serveur respectif et s'assurer qu'il n'a pas été altéré avant de l'accepter. Tout e-mail échouant à cette vérification est automatiquement rejeté.

Autorisations d'accès des utilisateurs

La restriction de la capacité des utilisateurs et la suppression de certains privilèges d'accès pour télécharger, exécuter et installer des applications logicielles – connue sous le nom de « principe du moindre privilège » (PoLP) – est universellement considérée comme une meilleure pratique pour lutter de manière significative contre le risque de pénétration de malwares dans votre réseau.

Bien qu'il ne s'agisse pas d'une solution populaire parmi les employés, la limitation des privilèges des utilisateurs est un moyen de permettre aux entreprises de sécuriser avec succès les données sensibles et confidentielles, les appareils connectés, les programmes et les comptes, tout en restant conformes à la protection des informations associées. Le contrôle d'accès à base de rôles (RBAC) peut également être un moyen efficace de restreindre l'accès au système tout en variant les niveaux d'autorisation pour les personnes occupant certains rôles et groupes dans l'entreprise.

Retirez l’utilisation des appareils externes (USB, etc.)

Les périphériques externes, tels que les clés USB, peuvent causer des ravages dans les entreprises. Alors que les réseaux peuvent se prémunir contre les menaces internes, un périphérique externe peut être infecté par un logiciel malveillant sans que l'utilisateur en soit conscient. Une fois inséré et connecté au réseau de l'entreprise, le logiciel malveillant stocké sur le dispositif personnel d'un employé, ou sur un autre matériel, peut se propager au réseau de l'entreprise au sens large. Pour prévenir le risque de ransomware, la meilleure défense consiste à supprimer l'utilisation de dispositifs externes sur le lieu de travail.

Veillez à ce que tous les logiciels et applications de l'entreprise restent à jour

Pour protéger davantage votre entreprise contre les ransomwares et autres cyberattaques, vous devez régulièrement mettre à jour les logiciels et applications, y compris les correctifs, qui sont fournis par les entreprises de cybersécurité pour corriger toute vulnérabilité connue sur votre réseau.

L'attaque WannaCry de 2017 s'est propagée sur plus de 230 000 PC Windows dans 150 pays en une seule journée, impactant des agences gouvernementales, établissements médicaux et hôpitaux. Le système de santé britannique a été l'un des services touchés, les logiciels obsolètes ayant joué un rôle important dans l'ampleur des perturbations. Les acteurs malveillants ont pu exploiter des logiciels obsolètes et non corrigés. À ce jour, WannaCry reste l'une des cyberattaques les plus tristement célèbres à ce jour, et depuis 2017, Avast a bloqué plus de 170 millions de nouvelles attaques WannaCry.

Les solutions antivirus peuvent automatiser l'application de correctifs et de mises à jour afin que vos systèmes soient toujours protégés contre les cybermenaces les plus récentes.

Sauvegardez tous les fichiers importants

En cas d'attaque par ransomware, disposer de sauvegardes peut considérablement réduire le temps d'arrêt qu’implique le rétablissement des opérations. La sauvegarde des fichiers peut s’effectuer sous diverses formes :

- Sauvegarde hors site : les entreprises effectuent des sauvegardes régulières, qui sont envoyées dans une installation de stockage hors site. En fonction de la fréquence des sauvegardes et des processus de récupération de l'hôte, cette solution peut quand même entraîner une perte de données sur plusieurs semaines.

- Chambre forte électronique : cette solution permet d'effectuer des sauvegardes sur un serveur distant, bien que la bande passante puisse affecter la quantité de données pouvant être stockées et récupérées.

- Stockage sur disque : une copie ponctuelle est effectuée et stockée à la fois sur site et hors site.

- Stockage en nuage : les données sont stockées à distance et mises à jour en permanence.

Préparez un plan de reprise

Pour protéger votre entreprise contre une attaque par ransomware, vous devez mettre en place un plan de reprise après sinistre et un plan de continuité des activités. Ces plans permettront à votre entreprise de définir les processus et protocoles à suivre en cas d'attaque. Vous devez aussi déterminer les rôles de chaque personne et les contacts à soutenir pour soutenir la prévention et la récupération.

Instaurez des mesures de sécurité solides

Ne sous-estimez jamais l'importance d'utiliser des logiciels de sécurité robustes et de mettre régulièrement à jour votre système. L'utilisation de plusieurs outils et processus de sécurité (approche par couches) maximisera la protection contre une attaque de ransomware.

Voici des éléments qui renforceront considérablement votre stratégie de sécurité existante :

- Pare-feu : En bloquant l'accès non autorisé à vos appareils, le pare-feu constitue une base efficace de toute suite logicielle de sécurité. Sans l'utilisation d'un pare-feu, votre réseau peut devenir de plus en plus vulnérable aux logiciels malveillants, tels que les ransomwares.

- Logiciel antivirus : Les antivirus professionnels peuvent aussi détecter, protéger et éliminer les menaces contre votre réseau et vos appareils, grâce à une protection à jour et robuste.

- Technologie en nuage : Au lieu de conserver toutes vos données dans un seul endroit physique, la technologie du cloud vous permet d'y accéder à distance, de n'importe où, ce qui vous offre accessibilité, évolutivité et flexibilité. Cette technologie offre également d'autres possibilités pour sauvegarder les données, ainsi que pour déterminer qui a accès à vos données, et vous permettra de revenir aux versions précédentes de vos fichiers si vos données sont chiffrées par un ransomware.

Authentification multi-facteurs

L'authentification multifactorielle (MFA), également appelée « authentification à deux facteurs », a gagné en popularité et en importance. Outre un mot de passe fort, les utilisateurs sont invités à fournir une deuxième information ou un deuxième processus pour accéder à leur compte, ce qui constitue un niveau de sécurité supplémentaire.

Il existe diverses méthodes d'authentification multi-facteurs :

- Une réponse à une question que vous avez précédemment citée comme « quelque chose que vous connaissez » et la saisie de la réponse que personne d'autre ne connaîtrait.

- Des jetons matériels traditionnels, tel qu’un boîtier de contrôle qui délivre un nouveau code une fois activé

- Des jetons logiciels, tels qu'un SMS sécurisé qui délivre un code unique

- Une application de vérification qui vous demande de confirmer l'accès sur un second appareil

- Les données biométriques, telles que les empreintes digitales ou la reconnaissance faciale

VPN

L'installation d'un réseau privé virtuel (VPN) permet de chiffrer votre connexion et de protéger vos données professionnelles lorsque vous êtes sur un réseau public en créant une connexion sécurisée entre votre appareil et Internet, ce qui vous permettra d'accéder à vos données en privé et sans risque. Voici plus d'informations sur le fonctionnement des VPN et les différents types disponibles.

Sécurité des terminaux

Définie comme tout dispositif connecté à votre réseau, la sécurité des terminaux peut protéger les dispositifs de votre entreprise contre les attaques de logiciels malveillants et les attaques de type « zero day », qui exploitent les failles de sécurité non corrigées. Cela peut rendre votre système de plus en plus vulnérable, l'avertissement « zéro day » permettant de corriger les faiblesses avant une attaque.

La protection de tous les terminaux, qu'ils soient physiques, virtuels ou basés sur le cloud, est assurée par une console de gestion centralisée, permettant aux administrateurs de surveiller et de protéger régulièrement vos systèmes en temps réel.

Système de détection d'intrusion

Les systèmes de détection d'intrusion (IDS) surveillent régulièrement votre réseau pour détecter toute activité nuisible, y compris la menace de ransomware, en détectant en temps réel tout comportement inhabituel ou malveillant. Cela permet à votre entreprise de réagir rapidement aux incidents, avec une interruption minimale des activités.

Vérification des paramètres des ports

De nombreuses variantes de ransomware peuvent exploiter le protocole Remote Desktop (RDP) – qui permet aux utilisateurs de se connecter à un appareil à distance. Cela reste un point d'entrée populaire pour les attaques de ransomware, notamment le port 3389 qu’ouvre RDP par défaut.

D'autres ports Server Message Block (SMB) – tels que le port 445 – permettent également aux serveurs et applications de votre réseau de communiquer entre eux et avec d'autres systèmes, offrant ainsi aux utilisateurs la possibilité de partager des fichiers, d’imprimer des documents et de réaliser des tâches sur Internet.

Logiciel antivirus

Un antivirus permet de protéger votre réseau et vos appareils connectés contre les menaces internes et externes. Voici certains de ses avantages :

- Réduction des risques de spam, de phishing, de spear-phishing et de malvertising

- Protection contre toute menace provenant de périphériques externes (USB, etc.)

- Sécurisation des données et des terminaux du réseau

Solutions de cybersécurité Avast Small Business

Protégez votre entreprise contre les ransomwares et cyberattaques avancées avec les solutions Avast Small Business, notre logiciel tout-en-un qui offre une protection en ligne simple, puissante et abordable pour les petites entreprises.